¿Cómo operaba la app maliciosa que obtenía audios, fotos y todo tipo de archivos en equipos Android?

iRecorder Screen Recorder ya ha sido eliminada de Google Store. Las medidas preventivas contra este tipo de acciones troyanas ya se han implementado en Android 11 y versiones superiores, pero los usuarios deben tomar precauciones y mantenerse alertas.

Una investigación informática reveló recientemente que la aplicación móvil iRecorder Screen Recorder, desarrollada para Android, grababa conversaciones de los usuarios sin su permiso. Esta información ha provocado un revuelo entre los usuarios de celulares. Pero, ¿cómo es que esta app vulneró los controles de seguridad, de qué manera operaba y qué riesgos podría conllevar en caso de que información personal hubiera sido extraída?

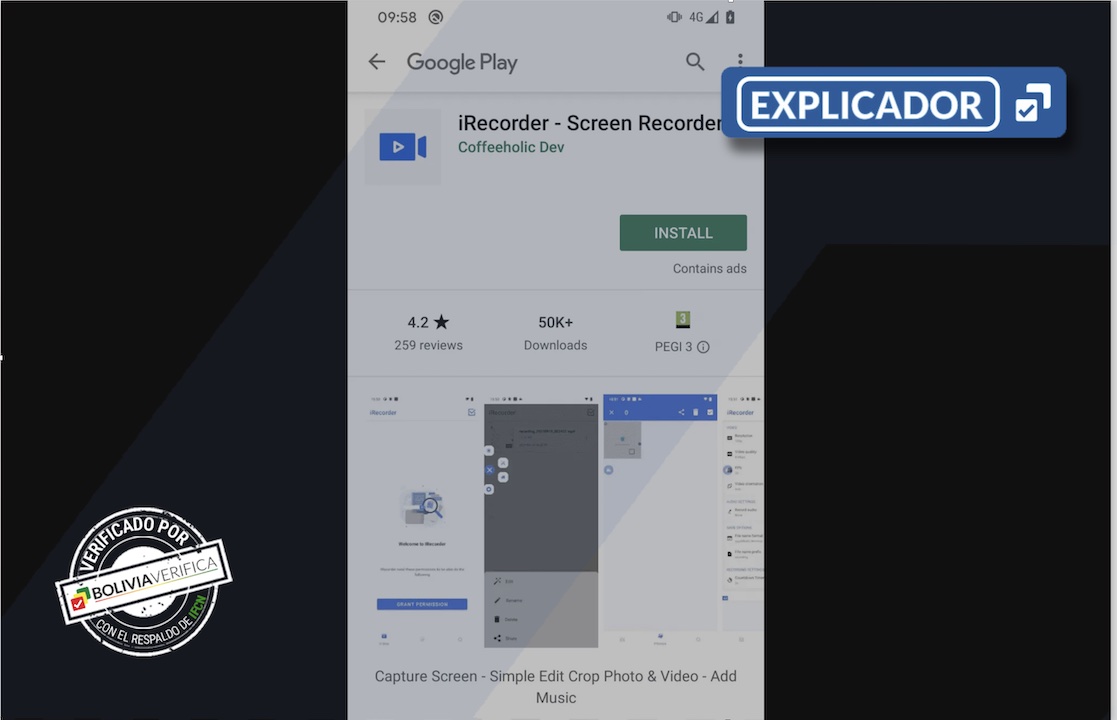

Los investigadores de ESET, una empresa que desarrolla antivirus, descubrieron a esta aplicación troyana que estaba disponible en la tienda Google Play con más de 50.000 instalaciones, dijo el investigador informático Lucas Stefanko en su blog welivesecurity.com.

La app se cargó inicialmente en la tienda, sin ningún riesgo, el 19 de septiembre de 2021. Sin embargo, la funcionalidad maliciosa se implementó más tarde, probablemente en la versión 1.3.8, que estuvo disponible en agosto de 2022.

ESET explicó en su página web que el comportamiento malicioso específico de la aplicación involucra la extracción de grabaciones del micrófono y el robo de archivos con extensiones específicas, lo que indica su potencial participación en una campaña de espionaje.

En todo caso, la aplicación maliciosa fue eliminada de Google Play después del reporte de ESET y desde entonces no se ha detectado actividad maliciosa en ningún otro lugar.

Bolivia Verifica comprobó que la app fue eliminada y ya no es visible en Google Play.“Es raro que un desarrollador cargue una aplicación legítima, espere casi un año y luego la actualice con un código malicioso. El código malicioso que se agregó a la versión limpia de iRecorder se basa en el código abierto del RAT (troyano de acceso remoto) para Android AhMyth y ha sido personalizado en lo que llamamos AhRat», explicó la empresa.

Varios portales informativos (1, 2, 3, 4, 5, 6, 7, 8) se refirieron al tema cuando la noticia se hizo pública a finales de mayo.

Un código malicioso puede descargar mucha información

El informático y programador Bladimir Ajata explicó a Bolivia Verifica que este tipo de código malicioso es muy peligroso cuando ingresa a un dispositivo ya que el software está programado de modo que sea imposible detectarlo, alertó.

«Debe ser eliminado lo más pronto posible, ya que al demorar se da tiempo al atacante para instalar un código malicioso adicional, descargar grandes cantidades de información, transferir archivos importantes a servidores web, o recopilar información de cuentas de usuarios», añadió el experto.

Por su parte, Raúl Terán, ingeniero de sistemas, puso énfasis en la vulnerabilidad e inseguridad de la red y expresó su incredulidad sobre el hecho. «La app era oficial, había pasado todos los permisos y requerimientos necesarios para estar en la Play Store, pero aun así resultó ser maliciosa», explicó.

«¿Entonces ya no se puede confiar en aplicaciones que están en Play Store? Es muy complicado el tema y no podría emitir criterios hasta saber qué fue lo que pasó, pero me gustaría saber cómo es que se vulneraron los sistemas de seguridad de Play Store y con qué finalidad se hizo el operativo», agregó.

No solo roba audios, sino también imágenes, documentos y otros archivos

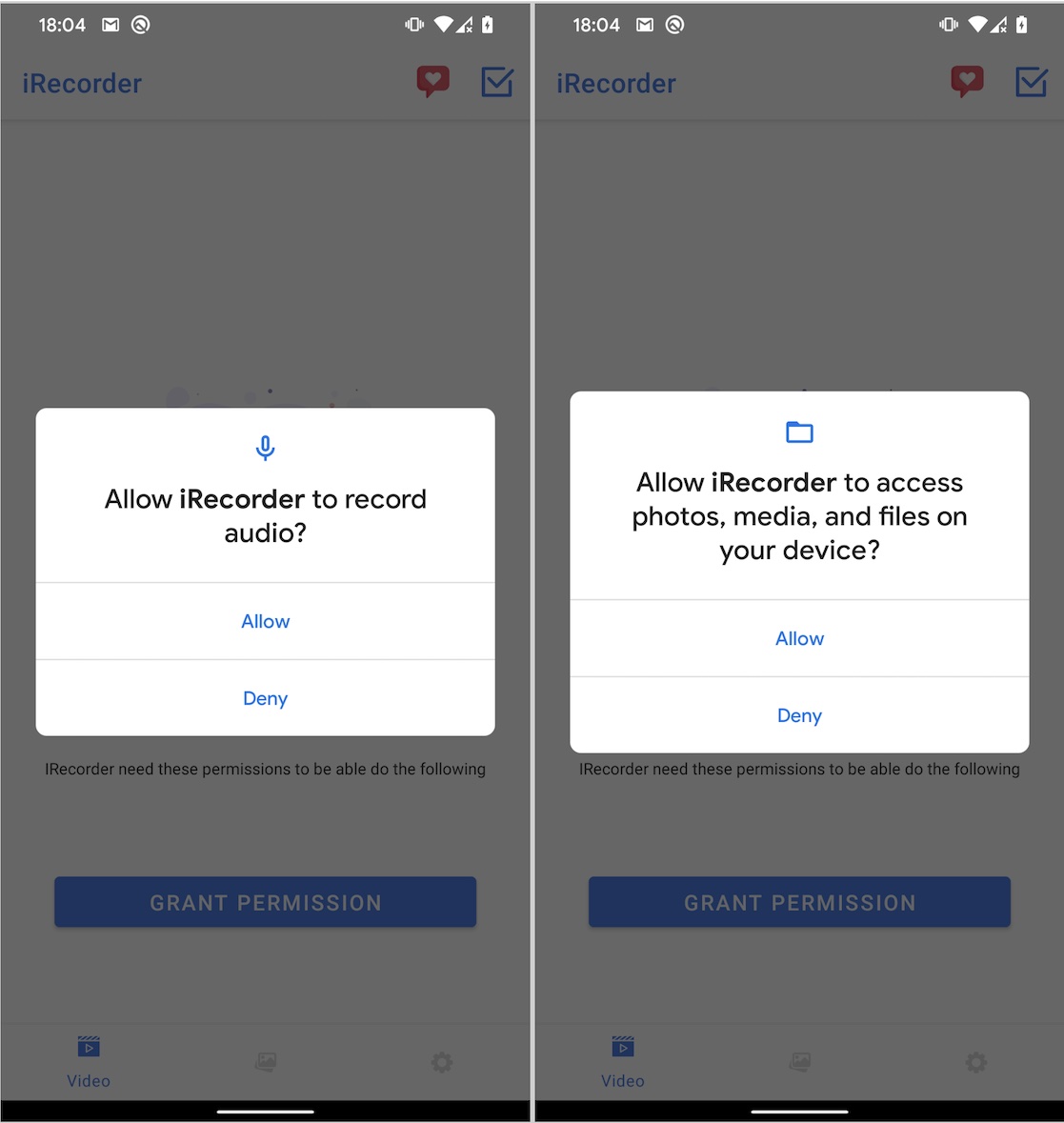

Además de proporcionar una funcionalidad de grabación de pantalla legítima, según indicaron desde ESET, la app maliciosa iRecorder puede grabar el audio circundante desde el micrófono del dispositivo y cargarlo en el servidor de comando y control del atacante.

También puede enviar, desde el dispositivo, archivos con extensiones que representan páginas web guardadas, imágenes, archivos de audio, video, documentosy formatos de archivo utilizados para comprimir varios archivos.

El comportamiento malicioso específico de la aplicación (exfiltración de grabaciones de micrófonos y robo de archivos con extensiones específicas) tiende a sugerir que es parte de una campaña de espionaje. Sin embargo, no se pudo atribuir la aplicación a ningún grupo malicioso en particular, afirmó ESET.

Los usuarios de Android que habían instalado una versión anterior de iRecorder (anterior a la versión 1.3.8), que carecía de funciones maliciosas, sin saberlo, podrían haber expuesto sus dispositivos a AhRat si posteriormente actualizaron la aplicación de forma manual o automática, incluso sin otorgar cualquier otra aprobación de permiso de la aplicación.

¡Cuidado con las apps!

La investigación sobre el código malicioso AhRat sirve como un buen ejemplo de cómo una aplicación inicialmente legítima puede transformarse en una maliciosa, incluso después de muchos meses, espiando a sus usuarios y comprometiendo su privacidad.

Las medidas preventivas contra este tipo de acciones maliciosas ya se han implementado en Android 11 y versiones superiores. Esta versión coloca las aplicaciones que han estado inactivas durante varios meses en un estado de hibernación, lo que restablece sus permisos de tiempo de ejecución y evita que las aplicaciones maliciosas funcionen según lo previsto.

Por ello, es necesario tener cuidado de actualizar el sistema operativo para bajar apps al teléfono de una forma más segura.

¿Qué es una app?

El sitio godaddy explica que el término app significa aplicación. De hecho, es la abreviatura de la palabra aplication en inglés. Las apps son herramientas de software escritas en distintos lenguajes de programación para teléfonos inteligentes o smartphones y tabletas. Se caracterizan por ser útiles, dinámicas y fáciles de instalar y manejar.

Hoy en día existen aplicaciones de todo tipo: noticias, juegos, redes sociales, mensajería instantánea, deportes, idiomas y un largo etcétera.

Código oculto o software malicioso

El sitio fundacionmapfre.org explica que el código oculto, también llamado “software malicioso” o “software malintencionado”, es un software corrupto, dañino, nocivo o no autorizado, que está diseñado para infiltrarse en un móvil o un ordenador.

Entre los códigos ocultos más conocidos se destacan los siguientes:

- Virus informáticos.

- Troyanos o “trojan horses”.

- Grabado de teclas pulsadas o “keystroke loggers” o “key loggers”.

- Archivos de registro de información o rastreo “cookies”.

- Programas espía de transmisión “spyware”.

- Programas de llamamiento de anuncios “adware”.

- Gusanos informáticos o “worm”.

- Bombas lógicas o “logic bombs”.